Esistono purtroppo nella realtà informatica degli scenari in grado di superare abbondantemente anche la più fervida fantasia dei film di fantascienza. È proprio questo il caso di quanto accaduto il 12 maggio 2017, quando aziende, organizzazioni ed enti ospedalieri di tutto il mondo hanno scoperto di essere stati infettati da WannaCry.

Il nuovo ransomware ha messo sotto attacco ben 150 paesi in tutto il mondo, infettando quasi 200.000 computer e chiedendo un riscatto in bitcoin. Si tratta di un attacco dalle dimensioni mai viste prima e di cui purtroppo ancora non si conoscono i responsabili.

Ma vediamo di fare un po’ il punto della situazione e capire meglio come poter prevenire e come riuscire a difendersi.

Cos’è WannaCry?

Come anticipato, WannaCry, che tradotto in italiano sta a significare “Voglio piangere”, è un virus facente parte della famiglia dei ransomware, malware che, una volta introdotto nel PC della vittima, è in grado di criptare tutti i documenti chiedendo in cambio un riscatto.

WannaCry risulta essere però più avanzato rispetto ai suoi simili predecessori, in quanto non si contrae per un classico errore umano, aprendo un allegato sospetto ricevuto via email, cliccando su un link di una pagina web o scaricando ed installando un programma, con il virus in questione non occorre fare proprio nulla, ci si rende conto di essere stati infettati solamente quando ormai è troppo tardi.

Chi è stato colpito?

Ad oggi la stima dei caduti sul campo comprende nomi importanti come la Deutsche Bahn, FedEX, il Ministero dell’interno russo, il National Health Service inglese, l’Università degli Studi Milano-Bicocca, la compagnia telefonica spagnola Telefónica, Portugal Telecom, Renault ed altri ancora.

Per farsi un’idea generale dei danni, basta pensare che, in Inghilterra, diversi ospedali colpiti hanno dovuto bloccare temporaneamente la ricezione dei pazienti al pronto soccorso.

Per quanto riguarda invece l’Italia, fatta eccezione per l’Università degli Studi Milano-Bicocca, il virus sembra non aver creato molto scompiglio, ma questo non sta chiaramente a significare che siamo fuori pericolo.

Come funziona WannaCry?

WannaCry agisce in due fasi ben distinte. Nella prima fase, chiamata in gergo Exploit, il PC della vittima viene infettato, mentre nella seconda avviene la vera e propria criptazione dei documenti. Per riuscire a compiere tutto ciò, il virus sfrutta un punto debole di Windows chiamato dagli esperti EternalBlue, una falla che permette ai malintenzionati di connettersi in remoto alla macchina e di installare indisturbati virus ed altro.

Tuttavia, questa volta Microsoft sembra proprio non avere alcuna colpa, con una Patch di aggiornamento datata 14 marzo 2017 aveva già tappato in modo definitivo lo squarcio creato da questo problema. Infatti, tutti gli utenti che avevano aggiornato regolarmente il proprio sistema operativo, non hanno minimamente risentito dell’infezione di WannaCry.

Una volta intrufolatosi, il potente ransomware inizia il suo lavoro scandagliando tuta la rete locale alla ricerca di dispositivi su cui installarsi e, una volta individuati, prosegue con l’infezione a catena.

WannaCry cripta quindi ogni documanto creato con Office o altre suite per l’ufficio, immagini, video, archivi e molto altro. Una volta blindati, i file in questione vengono eliminati e sostituiti con il formato WCRY. Ed è proprio qui chi inizia il vero incubo, lo sfondo del desktop viene sostituito da una minacciosa schermata rossa, con la quale veniamo informati dell’infezione e della necessità di pagare un riscatto in bitcoin per riavere indietro tutti i dati.

Il virus aggiunge poi un file di testo in ogni cartella criptata, dove ripete le condizioni imposte per ottenere il decriptaggio dei documenti e minaccia addirittura di aumentare il prezzo del riscatto ogni tre giorni.

Come ci si può difendere?

Come per la maggioranza dei ransomware, la prevenzione risulta essere la miglior difesa, ancora ad oggi infatti non esiste alcun metodo per ripristinare i file infetti. Una delle cosa più importanti è comunque NON PAGARE IL RISCATTO, non c’è alcuna garanzia che, una volta sborsato il denaro, i malviventi forniscano le chiavi per eseguire la decriptazione dei file.

Assicuriamoci di avere la nostra copia di Windows aggiornata con la Patch che chiude la falla lasciata aperta da EternalBlue. Microsoft ha rilasciato l’update in questione per tutte le versioni del proprio sistema operativo, addirittura per Windows XP, per il quale Casa Redmond aveva interrotto il supporto l’8 aprile 2014.

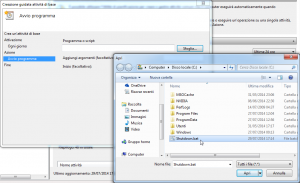

Controllate quindi nella cronologia degli aggiornamenti che siano elencate le seguenti Patch per ogni sistema operativo ed eventualmente provvedete ad installarle.

Windows XP: KB4012598 – http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Windows Vista: KB4012598 – http://www.catalog.update.microsoft.com/search.aspx?q=4012598

Windows 7: KB4012212 – http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

Windows 8.1: KB4012213 – http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012213

Per Windows 10, controllate di avere installata la versione 1607, Build OS 14393.953 o superiore.

Chi c’è dietro?

Dopo ogni grande attacco, le congetture e le teorie fantapolitiche volte al complotto si sprecano sempre. È sufficiente fare una veloce ricerca nel web per leggerne di tutti i colori.

La realtà è però ben altra cosa e per ora appare ancora opaca e parecchio complessa. Al lavoro, per fare chiarezza, ci sono intere schiere di esperti, senza contare gli organi di polizia e le varie agenzie governative.

Neel Mehta, un ricercatore di Google, ha pubblicato un tweet piuttosto criptico con hashtag #WannaCryptAttribution, in cui mette in evidenza due porzioni di codice simili. La prima riguarda un campione di WannaCry preso a febbraio 2017, l’altra appartiene invece a un virus utilizzato dal gruppo Lazarus nel 2015.

I tecnici di Kaspersky Lab hanno passato al setaccio questi dati, confermando la presenza di similitudini, tuttavia non si esclude possa essere un’operazione di depistaggio.

Il collettivo Lazarus è comunque molto famoso per aver attaccato Sony Pictures nel 2014 ed architettato la cyber rapina alla Bangladesh Bank nel 2016.

Naturalmente non mancano in tutto questo i riferimenti alla NSA. Secondo alcuni infatti, l’agenzia per la sicurezza nazionale statunitense sarebbe colpevole di aver dato origine alla falla EternalBlue, poi sfuggita di mano e finita nell’arsenale di alcuni gruppi di hacker.

E voi cosa ne pensate di WannaCry? Fatecelo sapere e non dimenticate di iscrivervi alla nostra Newsletter (form sul fondo) o al nostro Feed RSS per rimanere sempre aggiornati sugli ultimi articoli pubblicati.

TI E’ PIACIUTO L’ARTICOLO?

SE NON LO HAI GIÀ’ FATTO, AIUTACI A CONDIVIDERLO CON I TUOI AMICI

TI BASTA UN PICCOLO CLICK 😉